Depuis la mise en place d'ELK

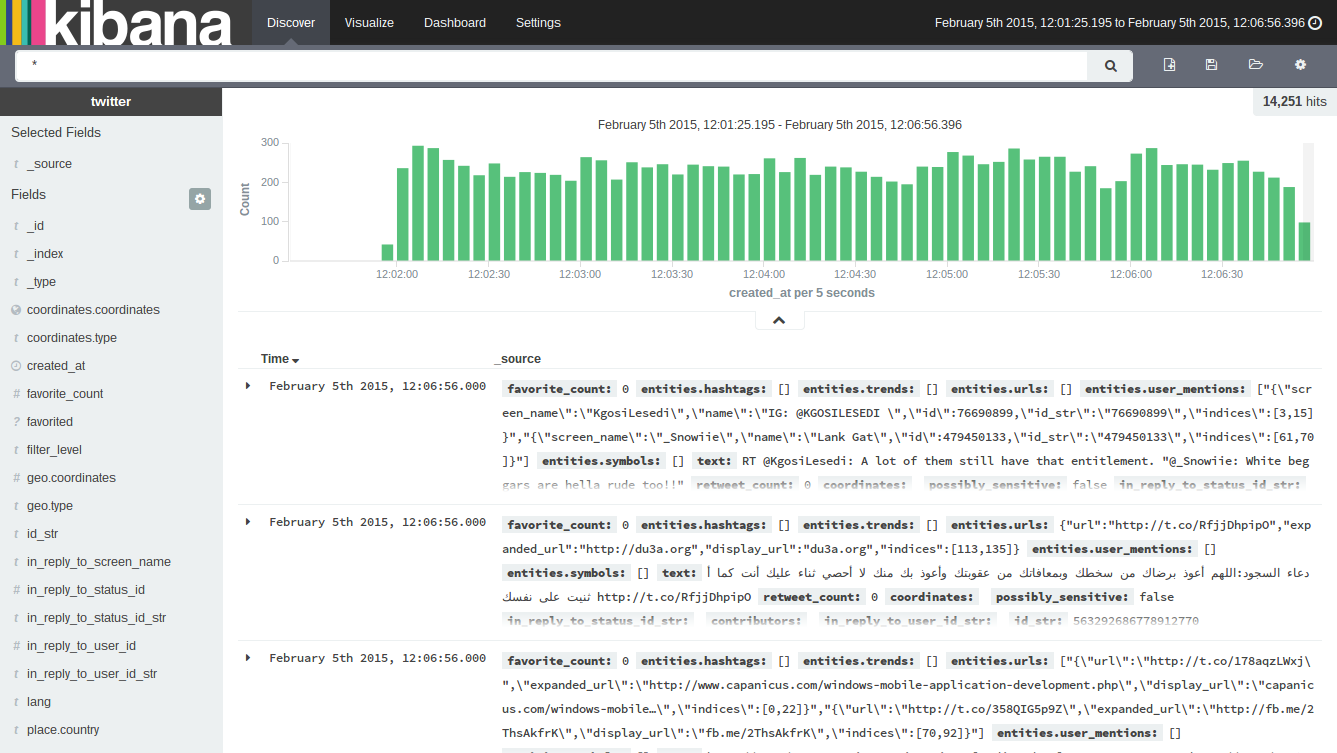

- Quelques secondes pour retouver une information.

- Recherche et corrélation possible dans plusieurs fichiers de logs.

- Détection de comportements anormaux.

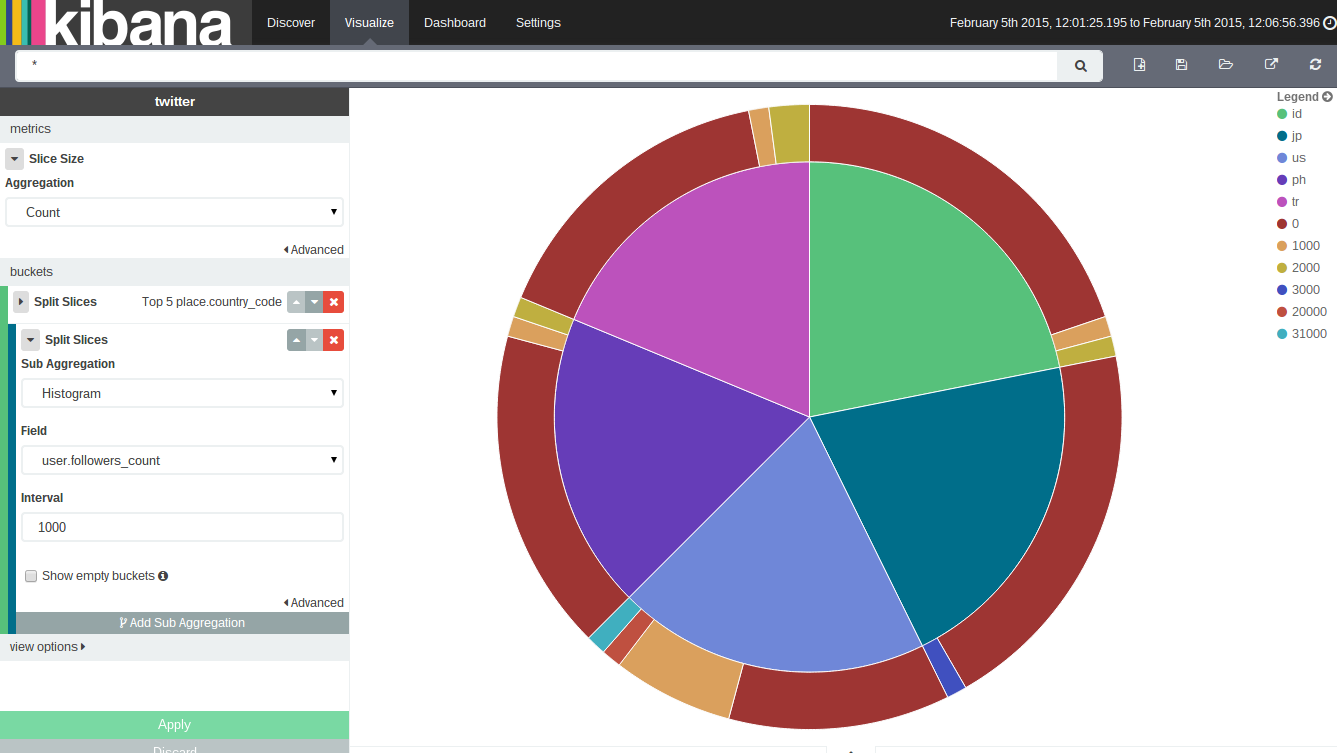

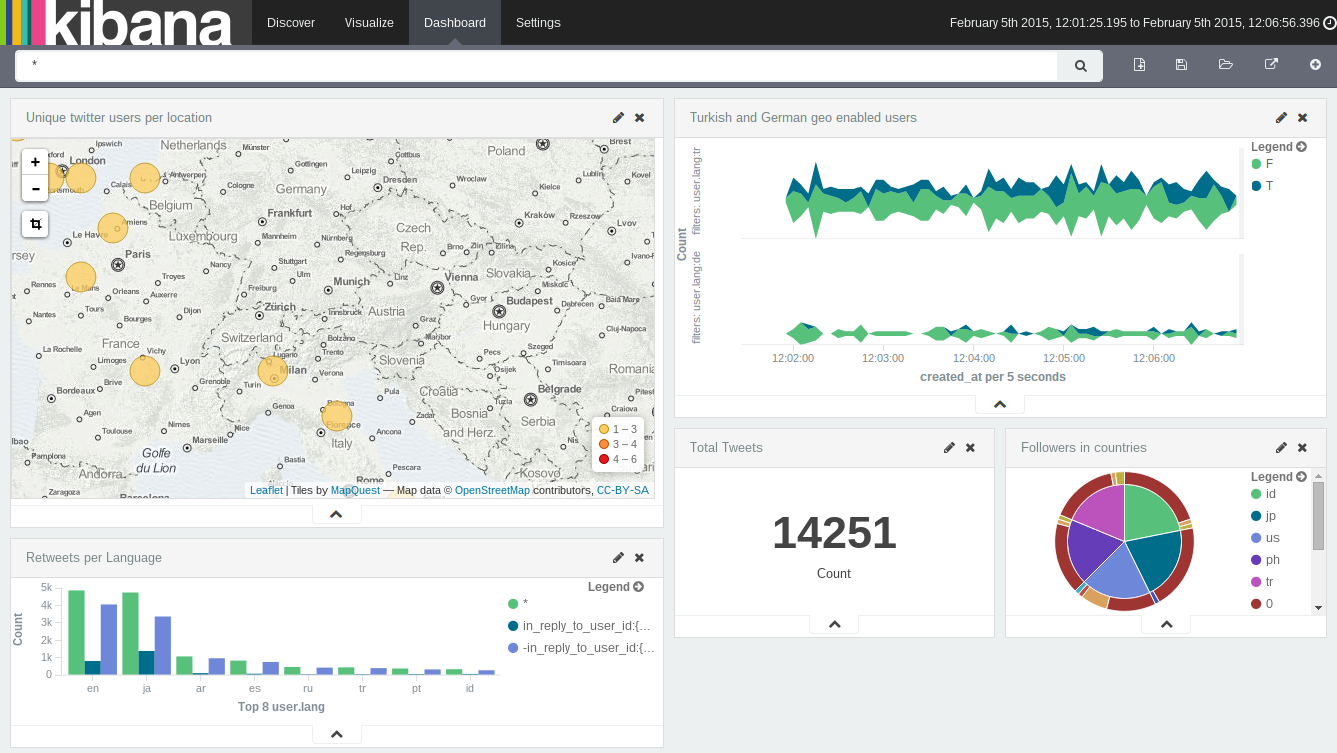

- Tableaux de bord personnalisables.

- Filtres multicritères.

Présentation ELK de @CattGr est mis à disposition selon les termes de la licence Creative Commons Attribution 4.0 International

Il permet nativement de :

input {

file {

type => "apache"

path => "/var/log/remote/HTTP/20*/*/vncache*.log"

}

}

filter {

if [loglevel] == "debug" {

drop { }

}

if [type] == "apache" {

grok {

patterns_dir => [ "/home/logstash/patterns" ]

match => [

"message", "%{SYSLOGBASE} %{COMBINEDAPACHELOG}",

"message", "%{COMBINEDAPACHELOG}"

]

tag_on_failure => [ ]

}

date {

match => [ 'timestamp', 'dd/MMM/yyyy:HH:mm:ss Z' ]

locale => "en"

timezone => "Europe/Paris"

target => "@timestamp"

}

}

}

utput {

if [type] == "apache" {

elasticsearch {

bind_host => "127.0.0.1"

host => "127.0.0.1"

index => "heberge-%{+YYYY.MM.dd}"

}

}

}

SYSLOGBASE %{SYSLOGTIMESTAMP:timestamp} (?:%{SYSLOGFACILITY} )?%{SYSLOGHOST:logsource} %{SYSLOGPROG}:

COMMONAPACHELOG %{IPORHOST:clientip} %{USER:ident} %{USER:auth} \[%{HTTPDATE:timestamp}\] "(?:%{WORD:verb} %{NOTSPACE:request}(?: HTTP/%{NUMBER:httpversion})?|%{DATA:rawrequest})" %{NUMBER:response} (?:%{NUMBER:bytes}|-)